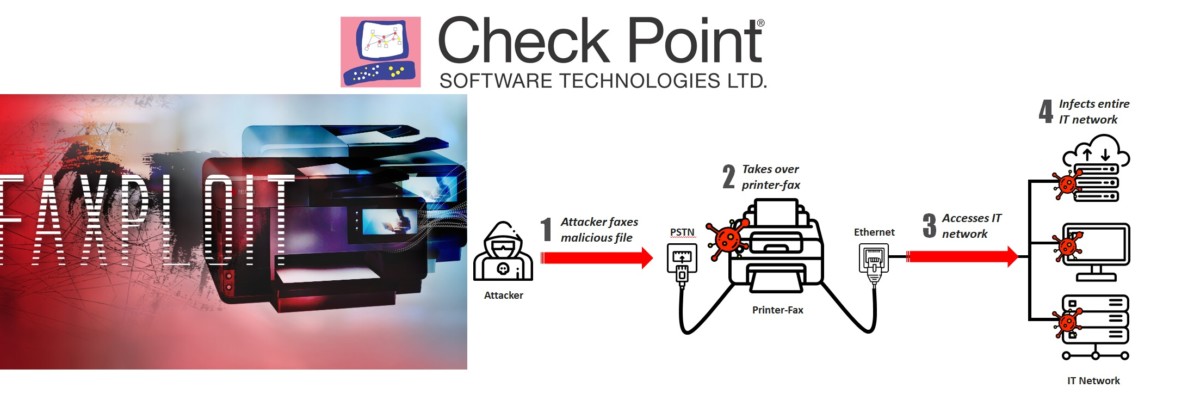

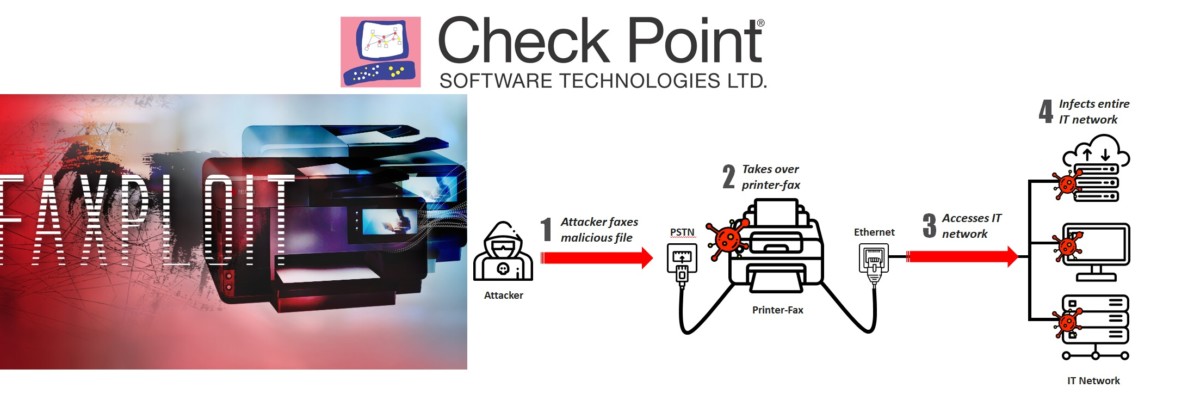

Diagram: The Faxploit Attack Flow

En una investigación pionera, llamada ‘Faxploit’, los investigadores de Check Point muestran cómo los Ciberdelincuentes pueden infiltrarse en cualquier red domestica o corporativa mediante explotación de equipos multifuncionales como impresoras y fax. vea una Q & A completa en esta investigación de impresora y fax.

Para solicitar una cotización de este producto ¡Comuníquese con uno de nuestros consultores!